【DNS污染简介】

DNS污染(DNS Pollution),又称DNS缓存投毒(DNS Cache Poisoning)、DNS劫持,是一种网络攻击或干扰手段,通过向DNS(域名系统)服务器注入虚假的域名解析结果,导致用户访问网站时被错误地导向恶意或无关的IP地址。

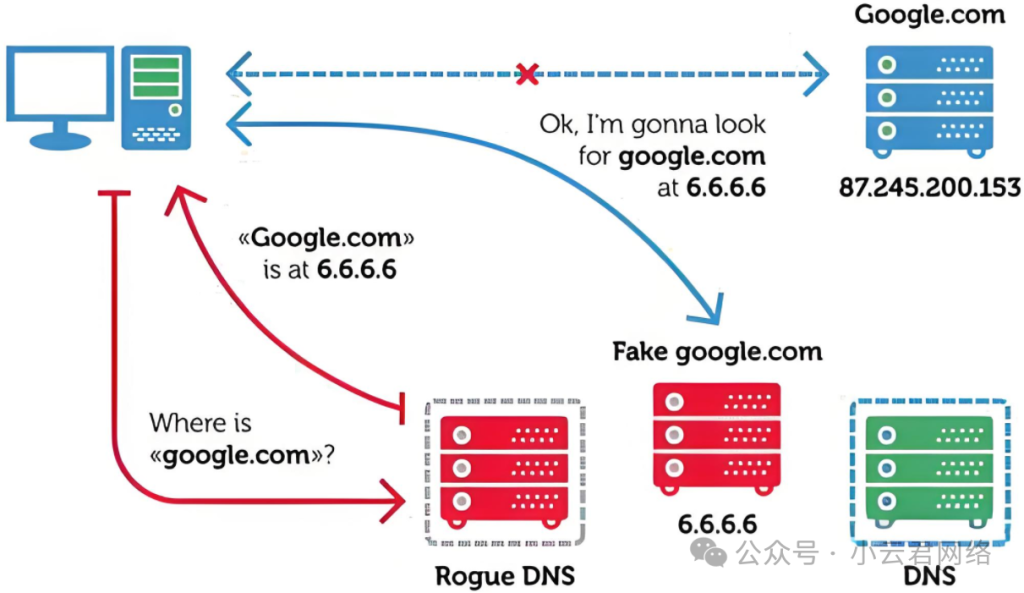

【DNS污染的原理】

DNS的核心作用是将域名(如 google.com)转换为对应的IP地址。DNS污染通过以下方式实现:

- 伪造DNS响应:攻击者伪造DNS服务器的响应,返回错误的IP地址。

- 中间人攻击:在网络传输中拦截并篡改DNS查询结果。

- 本地劫持:通过恶意软件或路由器漏洞修改本地DNS设置。

【DNS污染的危害】

- 用户无法访问目标网站 用户被错误引导至无效或虚假IP地址,导致正常服务中断。

- 隐私泄露与网络钓鱼 用户可能被导向仿冒网站(如虚假银行页面),输入敏感信息后遭窃取。

- 内容审查与信息封锁 某些地区通过DNS污染实施网络审查,限制访问特定内容(如社交媒体、新闻网站)。

- 破坏互联网信任体系 长期污染会削弱用户对域名系统的信任,影响互联网生态。

- 企业服务中断 企业内网若遭受DNS污染,可能导致内部系统瘫痪或数据泄露。

【解决方案】

1.使用CDN5 DNS

本测评仅代表本站建议,仅供参考,通过本站链接可获得最佳优惠,更多关于CDN服务商详情可联系本站客服获取最佳建议!

2. 使用加密DNS协议

DNS-over-HTTPS (DoH) 或 DNS-over-TLS (DoT) 通过加密DNS查询与响应,防止中间人篡改。常用服务:

- Cloudflare: 1.1.1.1(支持DoH/DoT)

- Google: 8.8.8.8(支持DoH/DoT)

工具推荐:浏览器(如Firefox、Chrome)内置DoH支持,或使用 dnscrypt-proxy`等工具。

3. 更换公共DNS服务器

选择可信的公共DNS服务商,避免使用默认的运营商DNS:

- Cloudflare: 1.1.1.1(速度快,隐私优先)

- Google: 8.8.8.8 / 8.8.4.4

- OpenDNS: 208.67.222.222`/ 208.67.220.220

4. VPN或代理

通过VPN加密所有网络流量(包括DNS查询),绕过本地DNS污染。

选择支持“DNS泄露保护”的VPN服务(如NordVPN、ExpressVPN)。

5. 修改Hosts文件

手动在操作系统的 “hosts” 文件中绑定域名与正确IP地址(需定期更新IP,适用于少数关键网站)。

注意事项

- 法律合规:某些国家/地区限制加密DNS或VPN,需遵守当地法规。

- 服务可靠性:公共DNS可能因地理位置导致延迟,选择就近节点。

- 持续更新:DNS污染技术不断演进,需结合多种方法防御。